Seguridad de Identidad: Protección contra ataques y gestión de accesos e identidades

¡Protege tu identidad con seguridad de vanguardia!

En un mundo cada vez más digitalizado, la seguridad de la identidad es fundamental. Servicios como la autenticación multifactor (MFA), el control de accesos privilegiados (PAM) y la gestión de identidades (IAM) son clave para proteger sistemas y datos sensibles. Inforges ofrece soluciones avanzadas en este ámbito.

¿Por qué una contraseña ya no es suficiente?

Hoy en día, las contraseñas por sí solas ya no garantizan una protección eficaz. Son vulnerables a técnicas como el phishing, ataques de fuerza bruta o filtraciones masivas de datos. Incluso una contraseña «fuerte» puede verse comprometida si se reutiliza en diferentes servicios o si un empleado cae en una trampa de ingeniería social.

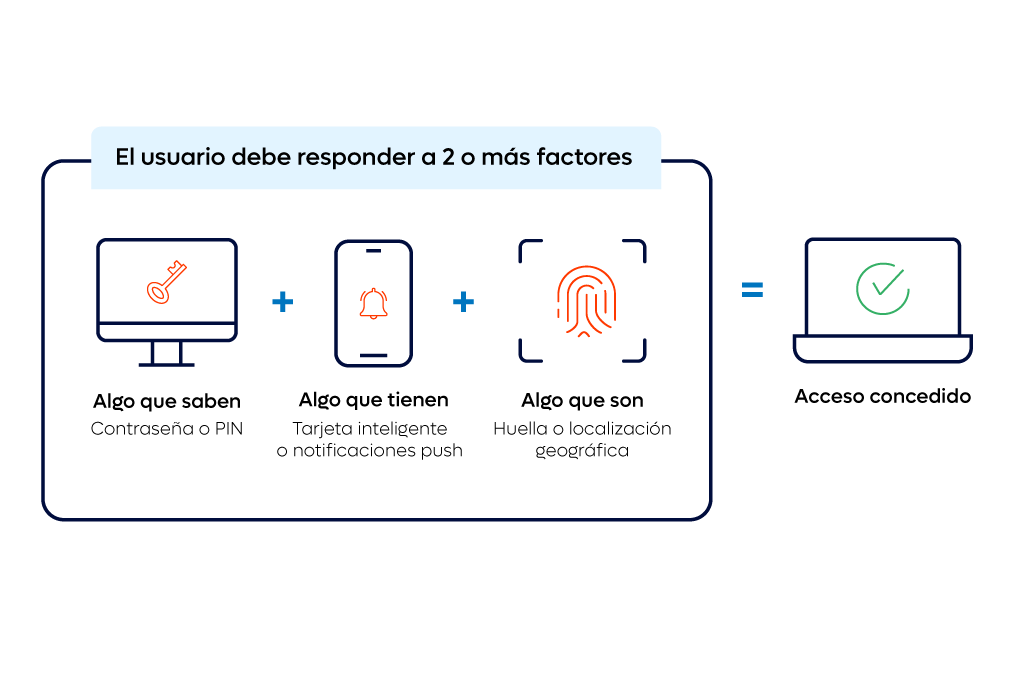

Autenticación multifactor (MFA): Características y funcionamiento

Este sistema añade una capa adicional de seguridad al requerir dos o más factores para verificar la identidad de un usuario. Normalmente, combina algo que sabes (como una contraseña), algo que tienes (como tu móvil o un token) y algo que eres (como una huella dactilar o reconocimiento facial).

Implementar MFA reduce drásticamente el riesgo de accesos no autorizados, incluso si las credenciales han sido robadas. Por eso es una de las medidas más recomendadas por organismos como el INCIBE, el CCN-CERT o el ENISA.

En Inforges te ayudamos a implantar MFA de forma ágil, adaptada a tu entorno y sin fricciones para el usuario, integrándolo con soluciones como Microsoft Entra, Google Workspace o plataformas corporativas personalizadas.

¿Qué es la autenticación en dos pasos y por qué es importante?

La autenticación en dos pasos (también conocida como verificación en dos pasos o 2FA, por sus siglas en inglés) es una medida de seguridad que añade una capa adicional de protección a tus cuentas y sistemas. En lugar de confiar únicamente en una contraseña, el acceso requiere un segundo factor de verificación, como un código enviado al móvil, una app de autenticación o una huella dactilar.

Importancia de la autenticación en dos pasos

La autenticación en dos pasos agrega una capa extra de seguridad. Además de una contraseña, requiere un segundo factor como un código enviado al móvil o una huella digital. Esto dificulta el acceso no autorizado incluso si alguien obtiene la contraseña.

La importancia de la verificación en dos pasos

La verificación en dos pasos es una de las formas más eficaces de proteger el acceso a cuentas y sistemas. Añade una capa adicional de seguridad al requerir no solo la contraseña habitual, sino también un segundo factor, como un código temporal, una notificación push o un elemento biométrico.

Beneficios de la verificación en dos pasos

Mayor protección frente al robo de credenciales: incluso si una contraseña se ve comprometida, el acceso queda bloqueado sin el segundo factor.

Reducción del riesgo de ataques de phishing y fuerza bruta.

Facilidad de uso e integración con aplicaciones móviles de autenticación (como Microsoft Authenticator, Google Authenticator o Duo).

Cumplimiento normativo en sectores regulados que exigen medidas avanzadas de control de acceso (como el ENS o la NIS2).

Confianza para los usuarios y clientes, al saber que sus datos están protegidos con mecanismos robustos.

Doble factor de autenticación para reforzar la seguridad

Funcionamiento del doble factor de autenticación

El doble factor de autenticación (2FA) se basa en el principio de que, para acceder a un sistema, el usuario debe proporcionar dos métodos de verificación distintos: uno que conoce (como su contraseña) y otro que posee (como un código en su móvil, un token físico o una huella digital).

Este enfoque minimiza el riesgo de accesos no autorizados, incluso si un atacante obtiene la contraseña. Al requerir una segunda prueba de identidad, se establece una barrera muy eficaz frente a las amenazas más comunes en el entorno digital.

Control de accesos privilegiados (PAM): controla quién accede, cuándo y a qué

Importancia del control de accesos y la gestión de identidades

Los usuarios con privilegios elevados (administradores de sistemas, proveedores, personal IT) representan uno de los mayores riesgos para la ciberseguridad. Una cuenta privilegiada comprometida puede causar daños críticos.

Los sistemas PAM (Privileged Access Management) permiten:

Controlar el acceso a recursos sensibles

Registrar y auditar cada acción realizada con privilegios

Aplicar el principio de mínimo privilegio

Eliminar contraseñas compartidas o cuentas genéricas

¿Qué aporta una solución PAM?

Prevención de accesos indebidos, internos o externos

Mayor trazabilidad para auditorías y cumplimiento

Reducción de la superficie de ataque

Eliminar contraseñas compartidas o cuentas genéricas

En Inforges implementamos plataformas de gestión de accesos privilegiados que protegen el acceso a servidores, bases de datos, firewalls y otros sistemas críticos, ya estén en cloud o en local.

Gestión de identidades (IAM): el control completo del ciclo de vida del usuario

La gestión de identidades (IAM) permite administrar de forma segura y automatizada quién accede a qué dentro de tu organización, desde el momento en que un empleado se incorpora hasta que deja la empresa.

Funcionalidades clave del IAM:

Alta, modificación y baja de usuarios automatizada

Asignación de roles y permisos según el puesto

Integración con directorios corporativos y apps cloud

Revisión y auditoría periódica de accesos

IAM no solo mejora la seguridad, también reduce errores y carga administrativa.

En Inforges ayudamos a las empresas a implantar soluciones IAM que permiten gestionar eficientemente miles de identidades y garantizar que cada usuario tenga acceso únicamente a lo que necesita.

Preguntas frecuentes sobre la seguridad de identidad

¿Qué es la autenticación en dos pasos y por qué es importante?

La autenticación en dos pasos requiere una contraseña más un segundo factor de verificación. Esto agrega protección adicional.

¿Cuál es la diferencia entre autenticación en dos pasos y autenticación multifactor?

La autenticación en dos pasos utiliza dos factores, mientras que la multifactor puede incluir más de dos.

¿Cómo funciona la verificación en dos pasos?

El usuario proporciona una contraseña y un segundo factor, como un código generado por una aplicación móvil.

¿Cuál es la diferencia entre doble factor de autenticación y autenticación multifactor?

El doble factor usa solo dos métodos de verificación; la autenticación multifactor puede incluir más.

¿Qué beneficios ofrece un sistema de control de acceso en términos de seguridad?

Un sistema de control de acceso permite asignar permisos precisos, autenticar y auditar accesos, mejorando la seguridad.

¿Cuál es el objetivo de la gestión de identidades en ciberseguridad?

Garantizar que solo personas autorizadas accedan a los recursos de una organización mediante la gestión de permisos y accesos.

¿Cómo implementar un sistema de control de acceso en mi empresa?

Inforges ofrece servicios integrales de implementación de sistemas de control de acceso adaptados a tus necesidades.

¿Qué ocurre si no se cuenta con una autenticación sólida?

Los sistemas vulnerables pueden ser blanco de ataques, exponiendo información crítica y afectando la reputación de la empresa.

¿Cuáles son las mejores prácticas para una autenticación segura?

Utiliza contraseñas únicas, activa la autenticación en dos pasos y mantén los sistemas actualizados.

¿Qué medidas adicionales protegen la identidad de los usuarios?

El monitoreo constante, sistemas de detección de intrusos y la educación de los usuarios son esenciales.

Crónica del Navaja Negra 2025, referente en Ciberseguridad

Un año más hemos sido patrocinadores del congreso “Navaja Negra” en Albacete, uno de los eventos más relevantes de ciberseguridad en España.

Durante tres intensos días, Albacete se convirtió en el epicentro del hacking ético, la defensa digital y el intercambio de conocimiento entre profesionales del sector.

¿Empezamos?

Envíanos un mensaje y te responderemos lo antes posible. También puedes contactarnos: