Imagina un mundo donde cada clic es una puerta abierta y cada descarga, una posible trampa. En 2024, España se posicionó como el octavo país más afectado por ataques de ransomware, registrando 106 incidentes conocidos según un estudio de “Check Point Software”.

En este entorno dinámico, la ciberseguridad se ha convertido en una disciplina esencial para salvaguardar nuestra información y privacidad en el mundo digital.

Según estudios recientes, se estima que el costo global del cibercrimen podría alcanzar los 10.500 millones de dólares anuales para 2025, lo que subraya la gravedad del problema.

Índice

¿Qué es la ciberseguridad?

Cuando hablamos de qué es la ciberseguridad nos referimos al conjunto de prácticas, tecnologías y procesos diseñados para proteger sistemas informáticos, redes, dispositivos y datos contra ataques, accesos no autorizados y daños. Su objetivo principal es garantizar la confidencialidad, integridad y disponibilidad de la información, protegiendo tanto a organizaciones como a individuos.

Además, la inteligencia artificial (IA) está desempeñando un papel dual en este ámbito. Por un lado, fortalece las defensas cibernéticas al automatizar la detección de amenazas; por otro, los ciberdelincuentes la emplean para crear ataques más sofisticados, como los deepfakes.

¿Por qué es importante la ciberseguridad para las empresas?

La ciberseguridad es crucial para las empresas porque protege sus activos más valiosos: la información y los sistemas. En un entorno donde las ciberamenazas son cada vez más frecuentes y sofisticadas, una brecha de seguridad puede provocar pérdidas económicas, daños a la reputación y sanciones legales. Además, garantizar la protección de los datos de clientes y empleados es fundamental para cumplir con normativas como el RGPD y Directiva NIS2 y así generar confianza tanto a clientes como a asociados.

La ciberseguridad no solo previene ataques, sino que también asegura la continuidad del negocio en caso de incidentes.

¿Qué tipos de ciberseguridad existen?

Dado que las amenazas evolucionan constantemente, la ciberseguridad se divide en varios tipos dependiendo de la tecnología, cada uno enfocado en proteger diferentes aspectos del entorno digital:

Ciberseguridad de la IA

La Inteligencia Artificial es una poderosa herramienta que nos ayuda a analizar grandes volúmenes de datos y automatizar procesos, es por ello por lo que es imprescindible considerar la seguridad desde un inicio para no vulnerar ningún derecho ni ofrecer al usuario datos confidenciales.

Ciberseguridad de Red

La ciberseguridad de red es la que se encarga de garantizar que las redes de comunicación estén protegidas frente a accesos no autorizados, ataques de malware o los ataques DDoS.

Ciberseguridad de Endpoint

Este tipo de ciberseguriad se enfoca en proteger los equipos, tablets y disposivos moviles de usuario final para evitar ataques tales como virus o phishing.

Ciberseguridad en la nube

Cada vez más en auge, la ciberseguridad en la nube es la encargada de proteger los entornos de computación en la nube, asegurando que los datos y servicios estén a salvo.

Ciberseguridad de aplicaciones

La ciberseguridad de las aplicaciones asegura que los programas que ejecutamos en los equipos y servidores sean seguros frente a vulnerabilidades que puedan ser explotadas por los atacantes.

Ciberseguridad de la información

Los datos son uno de los activos más importantes de la empresa, por eso es primordial proteger los datos, ya sean físicos o digitales, garantizando su confidencialidad, integridad y disponibilidad.

Ciberseguridad IoT

Vivimos en un mundo hiperconectado con un gran auge de los dispositivos IoT. Este tipo de ciberseguridad busca defender los dispositivos conectados, como sensores, cámaras y otros aparatos inteligentes.

Ciberseguridad móvil

En el mundo hay casi 7.000 millones de dispositivos móviles, por lo tanto, la ciberseguridad móvil, cada vez más importante, es la orientada a custodiar dispositivos móviles y las aplicaciones que estos utilizan.

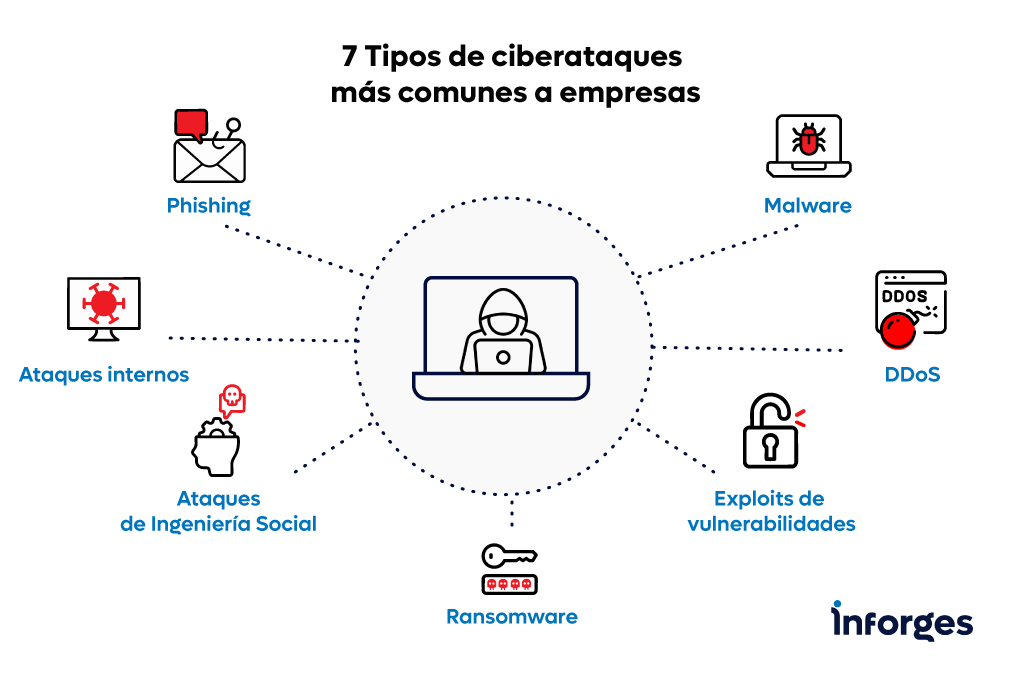

Tipos de ataques de ciberseguridad

Existen varios tipos de ataques de ciberseguridad, cada uno diseñado para explotar vulnerabilidades específicas en sistemas, redes o usuarios. A continuación, se describen los más comunes:

Malware

Este tipo de ataque incluye software malicioso como virus, gusanos, troyanos y ransomware, que infecta sistemas para robar información, cifrar datos o causar daño.

Phishing

Estos ataques tienen como objetivo engañar a los usuarios para que revelen información confidencial, como contraseñas o datos bancarios, a través de correos electrónicos, SMS o sitios web fraudulentos.

Ataques DDoS

Este tipo de ataque es un ejemplo de ataque coordinado, e cual consiste en sobrecargar un servidor o red con tráfico excesivo generado desde distintas máquinas para interrumpir su funcionamiento normal.

Ransomware

Con un impacto que aumenta cada año y con una complejidad cada vez mayor, el ransomware es un tipo de malware que cifra los datos de una víctima y exige un pago (rescate) para restaurar los ficheros.

Ataques de fuerza bruta

Este tipo de ataque intenta, mediante sistemas manuales o automatizados (diccionarios), adivinar contraseñas probando sistemáticamente todas las combinaciones posibles.

Ataques Man-in-the-Middle (MitM)

En este tipo de ataque, un usuario malintencionado intercepta y manipula las comunicaciones entre dos partes sin que estas lo sepan, con el objetivo de modificar al vuelo o robar datos sensibles.

Exploits de vulnerabilidades

Estos ataques aprovechan errores o fallos en la programación bien en el software, hardware o sistemas operativos para tomar control, exfiltrar datos o comprometer sistemas.

SQL Injection

Este ataque se centra específicamente en motores de bases de datos SQL, en el que se inserta código malicioso a través de formularios web o URLs, con el objetivo de acceder o manipular datos sensibles.

Ataques a la cadena de suministro

Este tipo de ataque está tomando cada vez más protagonismo, ya que se basa en comprometer proveedores o socios de confianza (normalmente con un nivel de madurez bajo) para infiltrarse en una organización objetivo.

Ataques de ingeniería social

En este tipo de ataque se manipulan psicológicamente a los usuarios para que realicen acciones perjudiciales, como compartir información confidencial o descargar malware.

Tipos de vulnerabilidades de ciberseguridad

Las vulnerabilidades de ciberseguridad son debilidades en sistemas, redes o aplicaciones que los atacantes pueden explotar para comprometer la seguridad. A continuación, se describen los principales tipos:

- Vulnerabilidades en la infraestructura de red: Las redes también presentan vulnerabilidades importantes. La falta de segmentación adecuada permite que un atacante que accede a una parte de la red pueda desplazarse fácilmente a otras áreas críticas. Asimismo, el uso de protocolos inseguros, como HTTP o FTP, expone datos a interceptaciones. En el caso de los dispositivos IoT, la escasa seguridad con la que a menudo se diseñan los hace un blanco fácil para los atacantes.

- Vulnerabilidades de software: Las vulnerabilidades de software son una de las principales preocupaciones en ciberseguridad. Estas se originan por errores en la programación, como desbordamientos de búfer o referencias nulas, que los atacantes pueden aprovechar para comprometer sistemas. También incluyen la falta de aplicación de parches de seguridad, lo que deja expuestas fallas conocidas, y el uso de bibliotecas o frameworks obsoletos que contienen vulnerabilidades sin corregir.

- Vulnerabilidades de hardware: El hardware no está exento de riesgos. Los fallos en componentes físicos, como los chips con vulnerabilidades de diseño (por ejemplo, Spectre y Meltdown), pueden comprometer la seguridad de los sistemas. Además, la pérdida o el robo de dispositivos que contienen información confidencial, si no están adecuadamente protegidos, puede tener graves consecuencias.

- Configuraciones inseguras: las configuraciones inseguras son otro foco de riesgo. Un ejemplo común son las configuraciones por defecto, como el uso de contraseñas predeterminadas o permisos excesivos que no se ajustan a las necesidades reales. Asimismo, la exposición innecesaria de servicios o puertos puede abrir puertas para ataques, mientras que la falta de cifrado en la transmisión o almacenamiento de datos deja información sensible al alcance de los atacantes.

- Vulnerabilidades humanas: Las vulnerabilidades humanas también desempeñan un papel crítico. Muchas brechas de seguridad comienzan con errores humanos, como la caída en trampas de ingeniería social que manipulan psicológicamente a los usuarios. La falta de formación adecuada en ciberseguridad también es un factor importante, ya que los usuarios pueden desconocer prácticas seguras, como la creación de contraseñas robustas. Además, los errores involuntarios, como enviar información confidencial a la persona equivocada, pueden desencadenar incidentes de seguridad.

- Debilidades en los accesos: la gestión deficiente de accesos y privilegios es otro punto débil común. Contraseñas débiles o reutilizadas facilitan ataques como los de fuerza bruta, mientras que el otorgamiento de permisos excesivos a usuarios puede permitir el acceso no deseado a sistemas críticos.

- Exposición de datos: la exposición de datos sensibles y las vulnerabilidades en APIs son áreas de preocupación. Los datos almacenados sin cifrar o sin controles de acceso adecuados están altamente expuestos a robos. En el caso de las APIs, una autenticación insuficiente o la fuga de información innecesaria puede proporcionar a los atacantes un punto de entrada para comprometer sistemas y datos.

Herramientas y tecnologías clave para abordar los distintos tipos de ciberseguridad

La protección es clave para abordar los diferentes tipos de ciberseguridad, desde la protección de redes y datos hasta la defensa de dispositivos y aplicaciones. Estas son algunas de las medidas más eficaces:

- Firewalls y sistemas de prevención de intrusiones (IPS): Actúan como barreras para proteger redes al filtrar tráfico malicioso y prevenir accesos no autorizados, aparte de ofrecer otras ventajas como navegación segura, accesos remotos, etc.

- Seguridad en endpoints: Plataformas EDR (Endpoint Detection and Response) que ofrecen una defensa avanzada para dispositivos finales mediante detección y respuesta a amenazas.

- Sistemas de gestión de identidades y accesos multifactor (MFA): Garantizan que solo usuarios autorizados accedan a recursos específicos mediante autenticación y control de privilegios.

- Antivirus, antimalware y antispam: Detectan, bloquean y eliminan software malicioso en dispositivos y sistemas como correo electrónico

- Sistemas de cifrado: Protege la información en tránsito y en reposo al codificar los datos, asegurando su confidencialidad incluso si se interceptan.

- Sistemas de monitorización y detección (SIEM): Recopilan y analizan datos en tiempo real para identificar actividades sospechosas o incidentes de seguridad.

- Copias de seguridad y recuperación ante desastres (DRP): Aseguran la disponibilidad de los datos en caso de pérdida o ataque, como ransomware.

- Redes privadas virtuales (VPN): Protegen las conexiones remotas cifrando el tráfico de red, especialmente para trabajadores en ubicaciones no seguras.

- Protección para dispositivos IoT: Soluciones que monitorizan y aseguran dispositivos conectados, mitigando riesgos asociados al Internet de las Cosas.

- Procedimientos normalizados: tales como planes de contingencia, planes de continuidad de negocio o análisis de impacto de negocio (BIA), proporcionan una hoja de ruta a seguir en momentos de crisis y a conocer como impacta un ciberataque en los procesos críticos de la compañía.

Con esas medidas, las organizaciones pueden identificar, prevenir y responder eficazmente a los riesgos, garantizando la seguridad de sus sistemas y la continuidad de sus operaciones.

Buenas prácticas de ciberseguridad para las empresas

Contraseñas seguras

La ciberseguridad empresarial comienza con la gestión adecuada de contraseñas y el acceso a los sistemas. Es fundamental que las empresas utilicen contraseñas fuertes y únicas para cada cuenta y que fomenten el uso de la autenticación multifactor (MFA) como una capa adicional de protección. Además, herramientas como los gestores de contraseñas pueden facilitar esta práctica, reduciendo la posibilidad de errores humanos.

Tener los sistemas actualizados

Mantener los sistemas actualizados es otra prioridad. Las actualizaciones de software y los parches de seguridad corrigen vulnerabilidades conocidas que los atacantes pueden aprovechar. Por ello, es vital que las empresas implementen procesos automatizados para aplicar estos parches de forma oportuna y efectiva.

Segmentación de red

La segmentación de redes también es una práctica clave para reducir el impacto de posibles ataques. Al dividir la red en diferentes segmentos y aplicar controles específicos a cada uno, las empresas pueden limitar la propagación de amenazas y proteger los datos más sensibles. Esto debe complementarse con políticas claras sobre quién puede acceder a cada segmento.

Forma a tus empleados

La formación de los empleados es esencial para crear una primera línea de defensa contra las ciberamenazas. Capacitar a los equipos para identificar correos de phishing, enlaces sospechosos y otras tácticas comunes puede marcar una gran diferencia. Realizar simulaciones periódicas ayuda a reforzar el aprendizaje y a mantener la alerta.

Plan de respaldo y recuperación estricto

Un plan sólido de respaldo y recuperación es imprescindible para garantizar la continuidad del negocio en caso de incidentes. Las empresas deben realizar copias de seguridad regulares de sus datos, almacenarlas en ubicaciones seguras y verificar su integridad de forma constante. Asimismo, practicar la recuperación de datos asegura que el proceso sea eficiente en situaciones de emergencia.

Monitoriza tu red

El monitoreo continuo de los sistemas es una herramienta clave para detectar y responder rápidamente a posibles amenazas. Las empresas deben implementar soluciones que analicen eventos de seguridad en tiempo real, como los sistemas de gestión de eventos e información de seguridad (SIEM) o contar con un CyberSOC. Esto permite identificar actividades sospechosas antes de que escalen en incidentes graves.

Prepárate para lo peor

Un plan de respuesta a incidentes bien definido es crucial. Este documento debe establecer pasos claros a seguir en caso de una brecha de seguridad, incluyendo la contención, la remediación y la comunicación tanto interna como externa. Realizar simulacros periódicos permite evaluar y mejorar el plan continuamente.

Auditorias de Seguridad y Pentesting

Detectamos las brechas de seguridad que tu equipo de IT podría pasar por alto

Inforges, soluciones y tecnología propia para abordar los distintos tipos de ciberseguridad

En Inforges, somos expertos en soluciones avanzadas y tecnología propia diseñadas para abordar los diversos tipos de ciberseguridad que las empresas enfrentan en la actualidad.

Contamos con un equipo de profesionales altamente cualificados y experiencia en la implementación de tecnologías como monitorización continua, sistemas de gestión de accesos, copias de seguridad inmutables y soluciones específicas para entornos en la nube.

Además, nuestras soluciones están respaldadas por un Cybersoc propio, que garantiza una respuesta rápida y efectiva ante cualquier amenaza, ayudando a nuestros clientes a operar con tranquilidad en un entorno digital seguro.

Preguntas frecuentes sobre los tipos de ciberseguridad

¿Qué tipos de ciberamenazas existen?

Los tipos de ciberamenazas incluyen malware, como virus y ransomware que dañan sistemas o secuestran datos; phishing, que busca engañar a los usuarios para obtener información confidencial; ataques de denegación de servicio (DDoS), que inhabilitan servicios mediante tráfico masivo; y exfiltración de datos, donde se roban datos sensibles. También destacan las amenazas avanzadas persistentes (APT), realizadas por actores altamente organizados para infiltrarse en sistemas durante largos periodos.

¿Cuáles son los 3 tipos principales de ciberseguridad?

Los tres tipos principales de ciberseguridad son la seguridad de la red, que protege infraestructuras y datos con herramientas como firewalls y VPNs; la seguridad de la información, enfocada en proteger datos sensibles mediante cifrado y controles de acceso; y la seguridad de los endpoints, que protege dispositivos como ordenadores y móviles con antivirus y sistemas EDR.

¿Cuánto cuesta implementar soluciones para los distintos tipos de ciberseguridad?

El costo de implementar soluciones de ciberseguridad varía según el tamaño de la empresa, la complejidad de los sistemas y las herramientas requeridas. Pequeñas empresas pueden gastar desde unos miles de euros en soluciones básicas, mientras que grandes organizaciones invierten cientos de miles en tecnologías avanzadas y personal especializado. Invertir en ciberseguridad es esencial para prevenir pérdidas mayores por ciberataques, es por ello que mas que un gasto, debe ser considerado como una inversión.

Tips de ciberseguridad para usuarios

Algunos consejos sencillos para mejorar la postura de ciberseguridad para los usuarios y prevenir ataques son por ejemplo usar contraseñas fuertes y únicas para cada cuenta, habilitar la autenticación multifactor siempre que sea posible y evitar hacer clic en enlaces o descargar archivos de correos sospechosos. Además, es importante mantener los dispositivos y programas actualizados, y utilizar antivirus confiables para protegerse contra malware.