¿Realiza tu empresa una auditoría de seguridad al año? ¿Eres consciente de las consecuencias de no realizarla? A estas alturas, no cabe escudarse en la inconsciencia, puesto que el problema de la ciberseguridad es algo que es público y está en los medios de comunicación. Las amenazas de seguridad son cada vez más letales y toca ser un competente inconsciente en materia de seguridad.

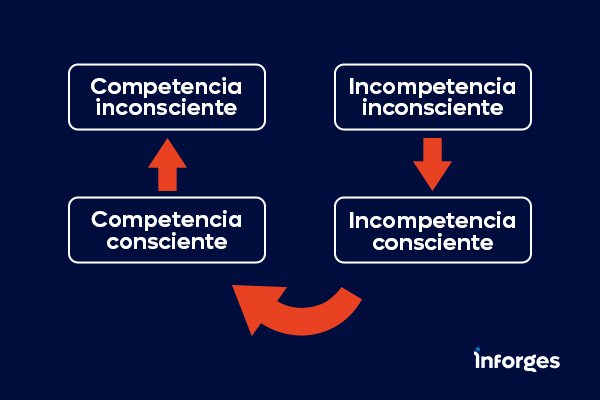

En todo proceso de aprendizaje se pasa por las 4 etapas de la competencia y en ciberseguridad no es diferente:

Incompetencia inconsciente

“El individuo no entiende ni sabe cómo hacer algo y no necesariamente reconoce el déficit. Pueden negar la utilidad de la habilidad. El individuo debe reconocer su propia incompetencia y el valor de la nueva habilidad, antes de pasar a la siguiente etapa”. (*)

Hay muchas empresas que no saben cómo asegurar sus sistemas y lo peor es que no lo creen necesario. No son capaces de reconocer la situación de riesgo en la que se encuentran. El primer paso para estas empresas es darse cuenta de que no tiene ni los conocimientos ni las herramientas y ser conscientes del valor que representa la ciberseguridad para su organización.

Incompetencia consciente

“Aunque el individuo no entiende o no sabe cómo hacer algo, reconoce el déficit, así como el valor de una nueva habilidad para abordar el déficit. Cometer errores puede ser parte integral del proceso de aprendizaje en esta etapa”. (*)

Ya en este punto la empresa es consciente de que no sabe cómo resolver los problemas de seguridad, pero reconoce el déficit que supone y se pone manos a la obra para resolverlo.

Competencia consciente

“El individuo entiende o sabe cómo hacer algo. Sin embargo, demostrar la habilidad o el conocimiento requiere concentración. Puede desglosarse en pasos, y existe una fuerte participación consciente en la ejecución de la nueva habilidad”. (*)

Bien con medios propios o con ayuda de terceros, la empresa ya sabe cómo resolver los problemas de ciberseguridad, aunque requiere un esfuerzo importante mantener el nivel óptimo de forma continuada.

Competencia inconsciente

“El individuo ha tenido tanta práctica con una habilidad que se ha convertido en una “segunda naturaleza” y se puede realizar fácilmente. Como resultado, la habilidad se puede realizar mientras se ejecuta otra tarea. El individuo puede enseñarlo a otros, dependiendo de cómo y cuándo se aprendió”. (*)

No solo se sabe cómo resolver y actuar para asegurar un nivel óptimo en ciberseguridad en la empresa, sino que ya forma parte del ADN. Se conoce y se entiende la importancia que tiene mantener nuestro sistema a salvo de los ciberdelincuentes.

A estas alturas no cabe escudarse en la inconsciencia, puesto que el problema de la ciberseguridad es algo público y está en los medios de comunicación. Ya no es algo que se queda en el ámbito de los expertos. Por lo tanto, tanto el CEO como el Responsables IT son conscientes de las amenazas y lo que puede suponer el quebranto a nivel económico y de imagen para la empresa sufre un ciberataque y se ve afectada por este.

Las amenazas de seguridad son cada vez más letales. El usuario y sus dispositivos son el eslabón más débil y debe ser prioritaria su protección. Los vectores de ataque más utilizados por los hackers son:

- Robo Identidad: Acceso no autorizado a datos de trabajo

- Ransomware: Cifrado y robo de datos. Pagar o perder la información. La inactividad motivada por ataques de ransomware creció un 94% del 2020.

- Phishing: Robo de credenciales a través de técnicas de Ingeniería Social (engaño) para acceso y manipulación de datos. Ha crecido un 250% en 2020.

- Fuga de propiedad intelectual: Perdida accidental o intencionada de datos sensibles por políticas de seguridad poco robustas (Carpetas que solo pueden ver los ejecutivos; hojas de cálculo protegidas por contraseñas, etc.). +55% de las empresas están preocupadas por los empleados que dejan su empresa con datos sobre dispositivos personales

- Datos de trabajo en dispositivos personales: El 64% de las empresas permiten el uso de dispositivos personales para el trabajo.

- Ataques ‘Zero Day’: El 35% de las vulnerabilidades identificadas en 2020 se basan navegador internet

Todos estos vectores de ataque están dirigidos al dispositivo y al usuario.

La auditoría de seguridad es la herramienta que nos va a servir para saber realmente si nuestra empresa es competente, inconsciente en ciberseguridad, si realmente, en el día a día, se siguen aplicando todas las medidas que hacen de nuestro sistema de información un lugar seguro.

¿En qué consiste una auditoría de seguridad?

El Objetivo de este servicio es dar a conocer el estado actual de seguridad a nivel tecnológico (Servidores, Aplicaciones, Portales Web, etc,..) y Organizativo (Procedimientos, Políticas y Normas de Seguridad).

Evaluamos los siguientes dominios tecnológicos:

- Test de Intrusión

- Evaluación Puesto de trabajo

- Evaluación Puestos de Teletrabajo

- Web Hacking

- Redes Wifi

El resultado de la auditoria se traduce en los siguientes informes:

- Informe de riesgos

- Informe de mejoras organizativas

- Propuesta de plan de acción para mitigar los riesgos bajo clasificación ABC.

En proceso se utilizan las siguientes metodologías: OSSTMM, OWASP, CENTER FOR INTERNET SECURITY.

Como mínimo, todas las empresas deberían realizar una auditoria anual de seguridad de sus sistemas de información y comunicaciones.

Evalúa online tu nivel de madurez en ciberseguridad

¿No has hecho nunca un Diagnóstico de Ciberseguridad? Realiza nuestro cuestionario online de 132 preguntas que te permitirá tener una visión, al detalle, sobre todos los aspectos de ciberseguridad de los sistemas de información de tu empresa. Ayuda a tomar conciencia de las amenazas más relevantes y en base a las mismas, cuáles son las acciones de mejora a realizar en tu empresa.

La ciberseguridad, o seguridad informática para empresas, es una pieza crítica dentro de la política de seguridad IT integral de las empresas que permite asegurar la continuidad del negocio. No mires a otro lado, tienes que ocuparte de la ciberseguridad.

Protección y seguridad informática para empresas

Identificación

La mejor forma de evaluar el estado de seguridad de los sistemas informáticos de tu empresa es identificar riesgos y vulnerabilidades que pudiesen ser explotadas por atacantes externos o internos sin autorización.

Protección

Mejora la resistencia a ataques e incidentes, implementando medidas y buenas prácticas en el diseño y operación diaria de tus infraestructuras tecnológicas para proteger activos tan críticos como son tus datos y tu identidad.

Recuperación

Para tu empresa es fundamental contar con soluciones de contingencia que ayuden a minimizar las pérdidas de datos, así como garantizar la continuidad del negocio. Es preferible invertir en prevención que lamentarnos y poner en riesgo el negocio.